Hast du genug von der deutschen Bürokratie und Politik? 🌍🤯 Dann ist unser Kanal genau das Richtige für dich! Hier gibt's nicht nur die heißesten Krypto-News, sondern auch eine Prise Sarkasmus und Spaß! 🚀😎

👉Beitreten zu Telegramm

Als erfahrener Krypto-Investor, der unzählige Datenschutzverletzungen und deren verheerende Folgen miterlebt hat, kann ich getrost sagen, dass zentralisierte Datennetzwerke eine tickende Zeitbombe sind, die nur darauf wartet, hochzugehen. Meine persönliche Erfahrung mit der mehrfachen Kompromittierung dieser Systeme hat bei mir eine tief verwurzelte Skepsis gegenüber ihnen hervorgerufen.

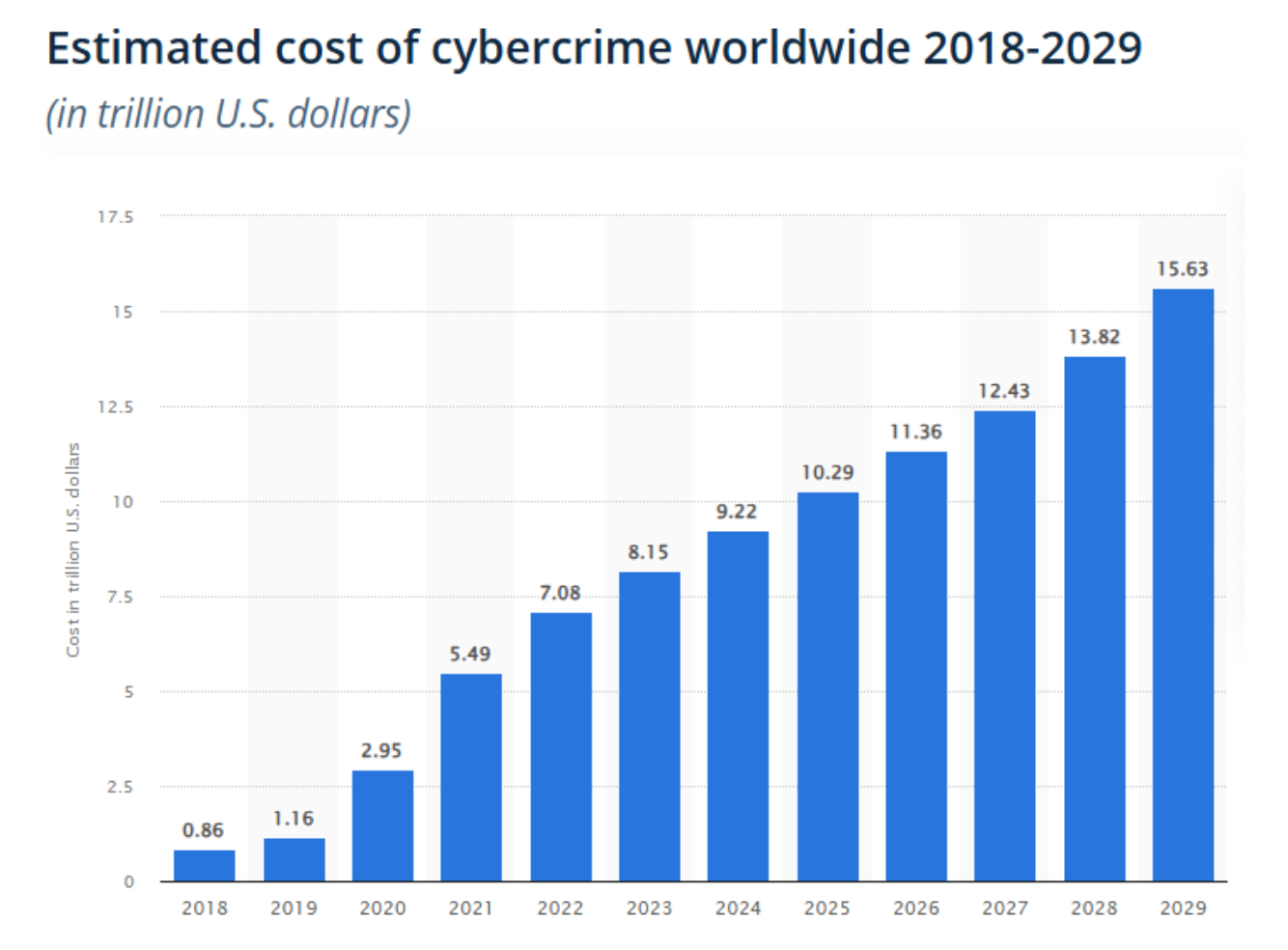

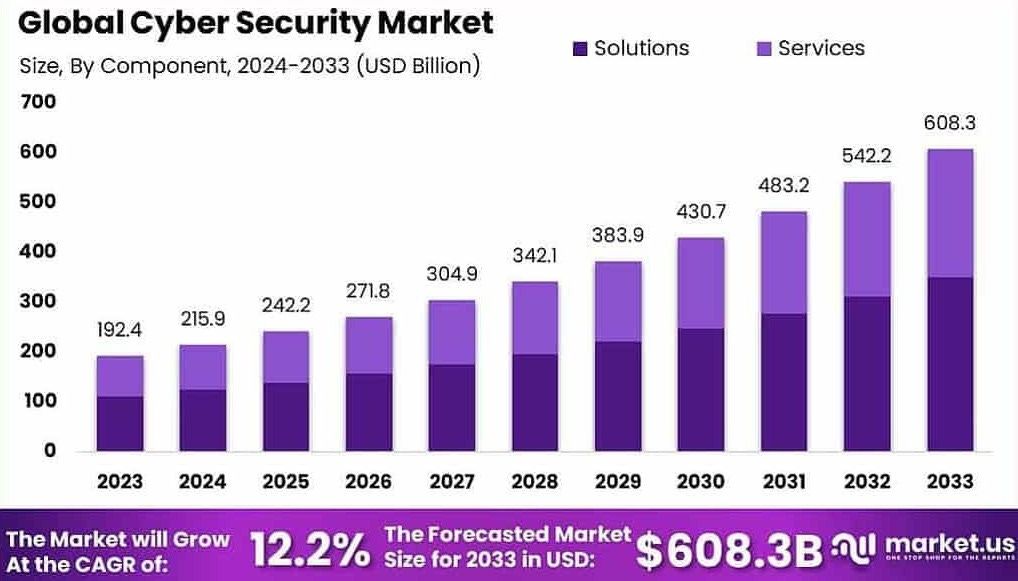

Die Milliarden von Dollar, die jährlich für Cybersicherheitsmaßnahmen ausgegeben werden, erscheinen im Vergleich zu den Schäden in Höhe von 10 Billionen US-Dollar, die allein im Jahr 2024 durch Datenschutzverletzungen verursacht werden, wie ein Tropfen auf den heißen Stein. Die Liste hochkarätiger Opfer, von AT&T bis zum U.S. Office of Personnel Management, erinnert deutlich daran, dass niemand vor diesen Angriffen gefeit ist.

Die jüngsten Fortschritte in der KI haben dieses Problem nur noch verschärft, da diese wertvollen Modelle Zugriff auf sensible Benutzerdaten benötigen, um effektiv zu funktionieren. Das traditionelle Cloud-Modell kann jedoch nicht die für solche Anwendungen erforderlichen Sicherheits- und Datenschutzgarantien bieten. Die Ankündigung von Apple Intelligence durch Apple in diesem Jahr hat diese Probleme hervorgehoben und die Notwendigkeit eines neuen Ansatzes hervorgehoben.

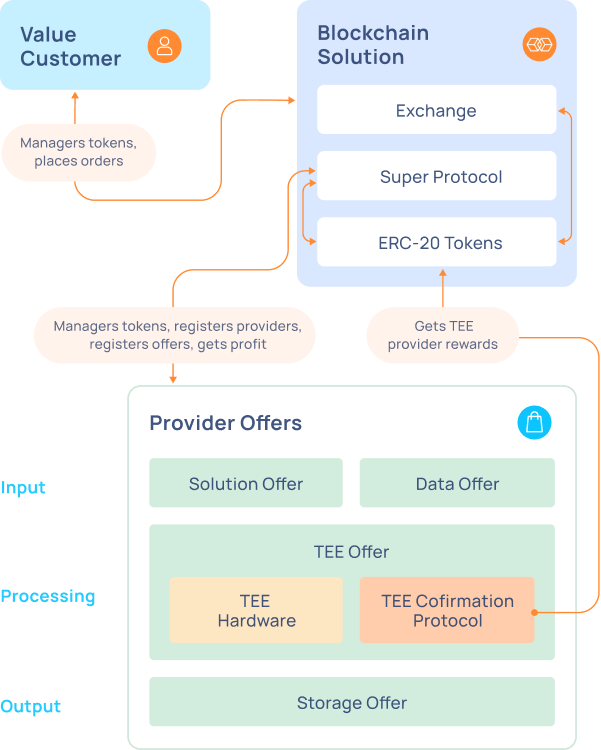

Glücklicherweise bieten Web3-Cloud-Plattformen wie Super Protocol eine vielversprechende Lösung in Form von Blockchain-Orchestrated Confidential Cloud (BOCC)-Netzwerken. Diese Systeme, die auf vertraulicher Hardware basieren und durch intelligente Verträge gesteuert werden, gehen auf alle Bedenken von Apple ein und bieten gleichzeitig überlegenen Datenschutz und Sicherheit, ohne Einbußen bei Leistung oder Latenz.

Im Sinne von Transparenz und Humor muss ich zugeben, dass ich es als Investor amüsant finde, wie diese Großkonzerne immer wieder bessere Sicherheitsmaßnahmen versprechen, nur um dann immer wieder von cleveren Hackern überlistet zu werden. Aber mit der Zunahme von BOCCs werden wir vielleicht endlich einen Wandel hin zu einer sichereren digitalen Infrastruktur erleben – eine, bei der meine persönlichen Daten genau das bleiben: persönlich!

Dezentrale Datennetzwerke, die von einer einzigen Einheit kontrolliert werden, weisen seit vielen Jahren strukturelle Schwachstellen auf. Der Grund? Sie sind anfällig für Single Points of Failure. Wenn nur eine Entität (oder sogar mehrere) Zugriff auf eine Datenbank hat, gibt es nur eine Schwachstelle, die bei Kompromittierung die volle Kontrolle gewährt. Dies stellt ein erhebliches Risiko für Netzwerke dar, in denen sensible Daten wie Kundeninformationen, Regierungsdokumente und Finanzunterlagen gespeichert sind, sowie für Netzwerke, die kritische Infrastrukturen wie Stromnetze verwalten.

Im Jahr 2024 wurde eine erschreckende Zahl digitaler Aufzeichnungen illegal beschafft, was zu einem Verlust von etwa 10 Billionen US-Dollar führte! Prominente Fälle dieser Verstöße betreffen fast alle Kundeninformationen und Anrufprotokolle von AT&T, etwa die Hälfte der persönlichen Gesundheitsdaten von US-Bürgern, 700 Millionen Benutzerdatensätze von Unternehmen, die Snowflake nutzen, 10 Milliarden unterschiedliche Passwörter im Besitz von RockYou24 und Sozialversicherungsdaten für gewaltige 300 Millionen Amerikaner.

Es ist wichtig zu verstehen, dass die Anfälligkeit zentralisierter Netzwerke nicht nur auf den privaten Sektor beschränkt ist; Sogar Regierungen und kritische nationale Infrastrukturen sind betroffen. Zu den jüngsten Beispielen für Verstöße zählen der Diebstahl von Aufzeichnungen von 22 Millionen Amerikanern im U.S. Office of Personnel Management, das Durchsickern vertraulicher Mitteilungen verschiedener US-Bundesbehörden, die Kompromittierung biometrischer Daten von 1,1 Milliarden indischen Bürgern und anhaltende chinesische Eingriffe in mehrere amerikanische Internetdienstanbieter.

Nicht nur Unternehmen müssen sich Sorgen um die Cybersicherheit machen; Zentralisierte Systeme, die von Regierungen und wesentlichen Diensten genutzt werden, sind ebenfalls gefährdet, wie verschiedene aufsehenerregende Verstöße auf der ganzen Welt zeigen.

Trotz der enormen finanziellen Investitionen, die jedes Jahr in die Cybersicherheit getätigt werden, nehmen Datenschutzverletzungen sowohl in ihrer Größe als auch in ihrer Häufigkeit zu. Mittlerweile ist klar, dass kleinere Verbesserungen nicht ausreichen, um diese Sicherheitslücken zu schließen; Stattdessen ist eine grundlegende Überarbeitung unserer Netzwerkstruktur erforderlich.

KI verschärft das Problem

Einfacher ausgedrückt: Während die Technologie bei der Entwicklung intelligenter KI-Systeme voranschreitet, die tägliche Aufgaben automatisieren und die Arbeitseffizienz steigern können, ist es wichtig, sich daran zu erinnern, dass die effektivsten KI-Anwendungen Kontext erfordern, der oft den Umgang mit vertraulichen Details wie Gesundheits-, Finanz- und persönlichen Informationen beinhaltet . Aufgrund der hohen Rechenleistung, die diese Modelle benötigen, können sie jedoch normalerweise nicht auf herkömmlichen Geräten wie Computern oder Smartphones ausgeführt werden und verlassen sich stattdessen auf riesige öffentliche Cloud-Netzwerke wie AWS, um komplexe Inferenzanfragen zu verwalten. Leider haben sich die Herausforderungen, die mit der sicheren Verknüpfung sensibler Benutzerdaten mit cloudbasierter KI verbunden sind, angesichts der Sicherheitsbedenken im Zusammenhang mit zentralisierten Systemen als großes Hindernis für eine breite Einführung erwiesen.

Als zukunftsorientierter Krypto-Investor habe ich festgestellt, dass selbst Technologiegiganten wie Apple die Grenzen des traditionellen Cloud-Modells anerkennen. In ihrer Ankündigung für Apple Intelligence Anfang des Jahres betonten sie die Notwendigkeit, größere, komplexere Modelle in der Cloud zu nutzen. Dieser Wandel hin zu fortschrittlichen, Cloud-basierten Lösungen wird immer wichtiger, da das alte Modell offenbar an Tragfähigkeit verliert.

Sie nennen drei konkrete Gründe:

- Datenschutz- und Sicherheitsüberprüfung:Den Ansprüchen der Anbieter, etwa keine Protokollierung von Benutzerdaten, mangelt es oft an Transparenz und Durchsetzung. Bei Dienstaktualisierungen oder bei der Fehlerbehebung bei der Infrastruktur können versehentlich vertrauliche Daten protokolliert werden.

- Der Laufzeit mangelt es an Transparenz:Anbieter geben selten Softwaredetails bekannt und Benutzer können nicht überprüfen, ob der Dienst unverändert ausgeführt wird, oder Änderungen erkennen, selbst mit Open-Source-Tools.

- Single Point of Failure: Administratoren benötigen für die Wartung Zugriff auf hoher Ebene und riskieren so die versehentliche Offenlegung oder den Missbrauch von Daten durch Angreifer, die auf diese privilegierten Schnittstellen abzielen.

Glücklicherweise bieten Web3-Cloud-Plattformen die perfekte Lösung.

Blockchain-Orchestrated Confidential Cloud (BOCC)

BOCC-Netzwerke werden im Gegensatz zu AWS vollständig unter Verwendung vertraulicher Hardware aufgebaut und durch intelligente Verträge überwacht. Obwohl diese Infrastruktur noch in den Kinderschuhen steckt, befindet sie sich schon seit Jahren in der Entwicklung und beginnt nun, Web3-Projekte und traditionelle Web2-Unternehmenskunden willkommen zu heißen. Eine bemerkenswerte Demonstration dieser Architektur ist Super Protocol, eine Cloud-Plattform für Unternehmen, die vollständig über On-Chain-Smart Contracts funktioniert und in vertrauenswürdigen Ausführungsumgebungen (Trustless Execution Environments, TEEs) aufgebaut ist. Diese sicheren Hardware-Enklaven stellen sicher, dass sowohl Code als auch Daten nachweislich vertraulich und sicher bleiben.

Die Auswirkungen dieser Technologie lösen alle zuvor genannten Bedenken von Apple aus:

- Datenschutz- und Sicherheitsüberprüfung:Mit öffentlichen Smart Contracts, die das Netzwerk orchestrieren, können Benutzer überprüfen, ob Benutzerdaten wie versprochen transportiert und verwendet wurden.

- Arbeitslast und Programmtransparenz:Das Netzwerk überprüft auch die in den vertraulichen TEEs geleistete Arbeit und beweist kryptografisch, dass die richtige Hardware, Daten und Software verwendet wurden und dass die Ausgabe nicht manipuliert wurde. Diese Informationen werden auch in der Kette übermittelt, damit alle sie prüfen können.

- Single Point of Failure:Auf Netzwerkressourcen (Daten, Software, Hardware) kann nur mit dem privaten Schlüssel des Eigentümers zugegriffen werden. Selbst wenn ein Benutzer kompromittiert wird, sind daher nur die Ressourcen dieses Benutzers gefährdet.

Als Forscher, der sich mit dem Bereich Web3 beschäftigt, bin ich begeistert vom Potenzial der Cloud-KI, disruptive Veränderungen herbeizuführen. Es ist jedoch wichtig, den Wert von Blockchain Organizational and Collaborative Consortia (BOCCs) im Kontext zentralisierter Datennetzwerke wie Stromnetze, digitale Wahlsysteme, militärische IT und mehr nicht zu übersehen.

BOCCs können strategisch implementiert werden, um Datenschutz, Sicherheit und Verifizierung zu verbessern und gleichzeitig eine optimale Leistung aufrechtzuerhalten und die Latenz zu minimieren. In einer Zeit, in der unsere digitale Infrastruktur immer anfälliger wird, bieten BOCCs eine vielversprechende Lösung, die ihre Widerstandsfähigkeit stärkt. Im Wesentlichen geht es darum, Blockchain-orchestrierte Systeme zu nutzen, um unsere digitale Welt zu stärken und zu schützen.

Als erfahrener Journalist mit großem Interesse an der Welt der Kryptowährungen habe ich in den letzten Jahren das rasante Wachstum und die Entwicklung dieser innovativen Branche miterlebt. In meiner Rolle bei CoinDesk hatte ich die Gelegenheit, Experten zu interviewen, an Konferenzen teilzunehmen und mich eingehend mit den technischen Aspekten der Blockchain-Technologie zu befassen. Es ist jedoch wichtig zu beachten, dass die in diesem Artikel geäußerten Meinungen ausschließlich meine sind und nicht unbedingt die von CoinDesk, Inc., seinen Eigentümern oder verbundenen Unternehmen widerspiegeln. In dieser Kolumne werde ich meine persönlichen Erkenntnisse über den aktuellen Stand der Kryptowährung teilen und meine Sicht auf die zukünftigen Trends und Herausforderungen darlegen, mit denen dieser dynamische Sektor konfrontiert ist.

Weiterlesen

- EUR THB PROGNOSE

- USD CHF PROGNOSE

- EUR CHF PROGNOSE

- EUR HUF PROGNOSE

- XRP PROGNOSE. XRP Kryptowährung

- EUR RUB PROGNOSE

- EUR ZAR PROGNOSE

- AI16Z PROGNOSE. AI16Z Kryptowährung

- USD CAD PROGNOSE

- America’s Got Talent-Halbfinalist Kabir Singh mit 39 Jahren gestorben

2025-01-01 20:57